Gestión de la superficie de ataque de código abierto y gratuita: ¿Es suficiente?

Al considerar otra herramienta costosa, es posible que se haya preguntado: ¿Podríamos simplemente utilizar herramientas de ciberseguridad gratuitas y de código abierto en lugar de soluciones tan caras?

Si se lo ha preguntado, no es la única persona. El software suele ser caro y los presupuestos de ciberseguridad casi siempre son limitados. Afortunadamente, existe una amplia variedad de aplicaciones de seguridad de código abierto: desde escáneres de vulnerabilidades hasta herramientas de reconocimiento, y desde antivirus para endpoints hasta plataformas SIEM.

Algunas herramientas de código abierto, como Kali Linux o Wireshark, son tan eficaces que prácticamente no tienen alternativas reales. Sin embargo, en muchas áreas, las soluciones comerciales continúan dominando y, según parece, es por un buen motivo.

En este artículo revisaremos una lista de herramientas gratuitas o de código abierto relacionadas con la gestión de superficie de ataque, analizaremos sus ventajas y limitaciones y trataremos de responder si estas herramientas individuales (o combinaciones de herramientas) son suficientes para cubrir sus necesidades de gestión de la superficie de ataque externa (EASM) o si el coste de las herramientas comerciales está realmente justificado.

Table of Contents

INTRO

INTRO

¿En qué consiste la gestión de la superficie de ataque externo (EASM)?

Para una introducción más profunda a la gestión de la superficie de ataque externo, EASM, por sus siglas en inglés, le recomendamos leer nuestra guía completa. Aquí resumimos brevemente las fases principales del proceso para poder compararlas con herramientas de código abierto adecuadas.

El proceso de EASM se compone de cuatro etapas:

1. Mapeo de red y descubrimiento de activos

La primera fase consiste en comprender qué activos posee una organización.

Una plataforma de EASM debe ser capaz de realizar reconocimiento en ciberseguridad y descubrir activos externos (por ejemplo, mediante enumeración de subdominios, mapeo de red, escaneo de puertos, etc.).

Hay muchas herramientas de código abierto para este propósito, incluyendo las ampliamente utilizadas Nmap y Sublist3r.

Muchas soluciones EASM también analizan sitios web en busca de tecnología utilizada para construirlos, así como herramientas de terceros como plataformas de análisis o de A/B testing que estén conectadas. La famosa plataforma Wappalyzer, originalmente de código abierto, se volvió privada, aunque aún existe un fork del repositorio original al que se puede acceder de forma gratuita.

2. Escaneo de vulnerabilidades

Después de descubrir los activos, se deben analizar todos para identificar vulnerabilidades.

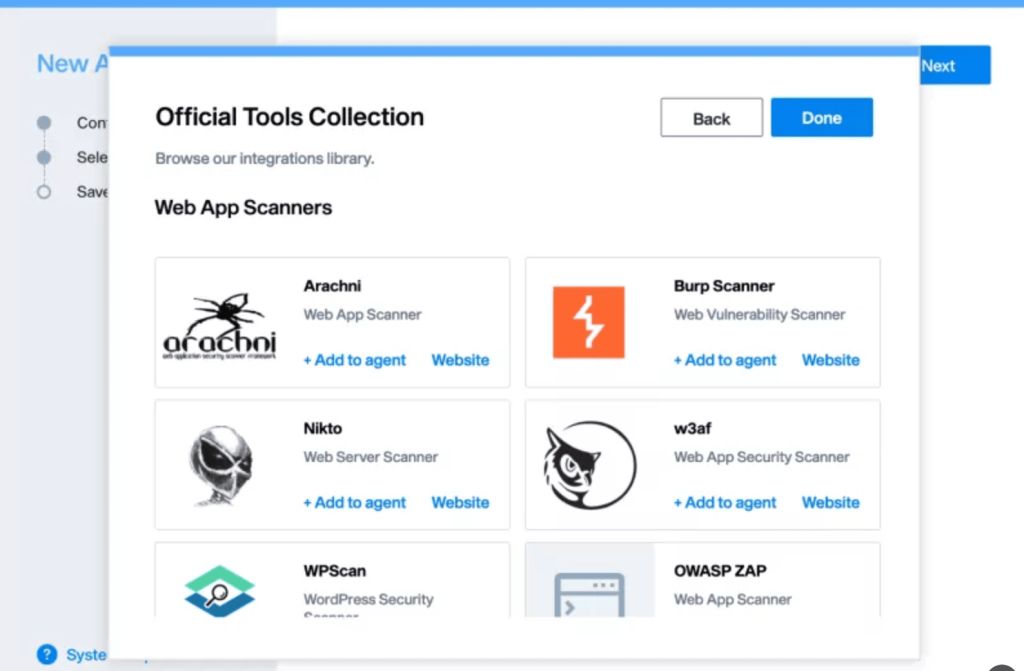

Para ello, se necesita un escáner de vulnerabilidades. Existen numerosas herramientas de escaneo de vulnerabilidades de código abierto como OpenVAS, Nuclei, ZAP de Checkmarx, entre otros.

De hecho, muchas herramientas comerciales de EASM y DAST utilizan escáneres de código abierto o combinaciones de escáneres comerciales y de código abierto.

3. Priorización y remediación de vulnerabilidades

Detectar vulnerabilidades no es suficiente para gestionar la superficie de ataque de forma eficaz; una buena herramienta de EASM también debe ayudar a priorizarlas y remediarlas o mitigarlas. En esto constituye un proceso de gestión de vulnerabilidades.

Aquí es donde las soluciones de código abierto suelen quedarse cortas, ya que la mayoría están diseñadas para seguridad ofensiva, especialmente para pruebas de penetración y bug bounty, y no para uso continuo. Existen excepciones como Faraday, pensada específicamente para este fin. La edición comunitaria es limitada y no incluye la creación automática de tickets, pero al menos existe.

4. Monitorización continua

Por último, una solución EASM debe ofrecer una supervisión continua, que en esencia implica ejecutar reconocimientos y escaneos de vulnerabilidades de manera repetida y notificar al usuario sobre nuevos activos o problemas, así como generar informes actualizados.

Este es, posiblemente, el aspecto más problemático. Seguramente ha observado a partir de los tres puntos anteriores que, en su mayoría, son herramientas individuales las que pueden cubrir tareas concretas, pero ninguna las cubre todas.

Para realizar un monitoreo continuo, es necesario un sistema que conecte todas las piezas. Tras la fase de reconocimiento en ciberseguridad, todo activo recién descubierto debe analizarse automáticamente en busca de vulnerabilidades, y toda esa información debe centralizarse en un único lugar para generar notificaciones.

Herramientas como Faraday pueden gestionar notificaciones, pero la edición de código abierto no ofrece una función de notificaciones.

SOLUCIÓN 1

SOLUCIÓN 1

Herramientas de gestión de la superficie de ataque de código abierto

1. OWASP Amass: Reconocimiento en ciberseguridad de código abierto

| OWASP Amass | |

| Tipo | Herramienta de mapeo de red y descubrimiento de activos externos |

| Interfaz gráfica (GUI) | ❌ |

| Instalación | Fuente, Binario, Docker |

| Última actualización | 2023 (v 4.2.0) |

| Pros | Muy conocida Fácil de usar Flexible y configurable |

| Contras | No incluye escaneo de vulnerabilidades, priorización, etc. Requiere claves de API de servicios de pago para obtener mejores resultados |

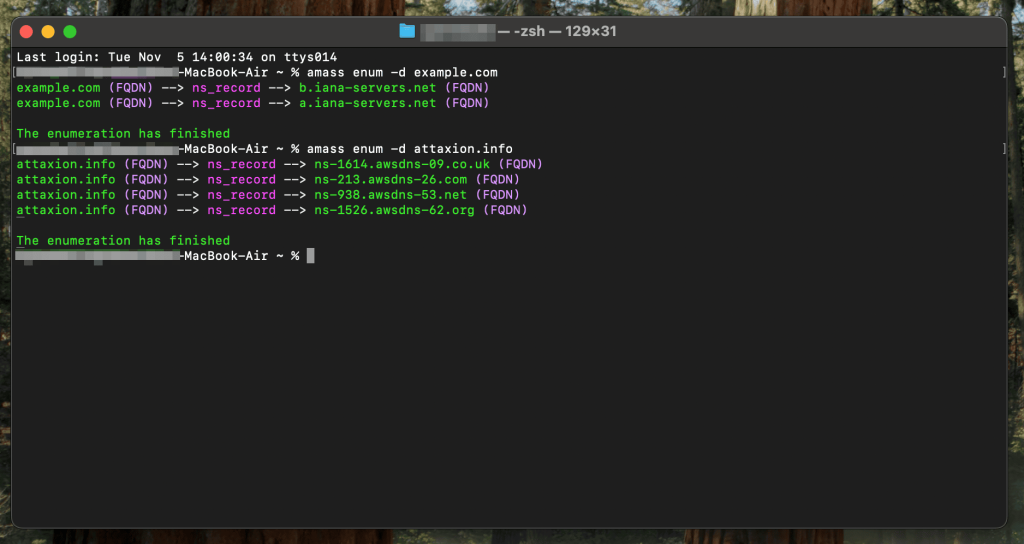

OWASP Amass es una de las herramientas de reconocimiento y mapeo de red más conocidas de la cual dependen muchas otras herramientas de seguridad.

No ofrece una interfaz gráfica, solo acepta unos pocos comandos, y su función principal es el descubrimiento de activos externos mediante el comando enum. Lo que la diferencia del resto es su gran nivel de configuración. Amass permite conectar decenas de API distintas (algunas gratuitas y otras de pago) que pueden aportar datos adicionales para mejorar sus capacidades de reconocimiento.

Hace un trabajo aceptable descubriendo activos incluso sin utilizar ninguna API, pero empieza a destacar de verdad cuando puede obtener información adicional a través de ellas.

Sin embargo, Amass es estrictamente una herramienta de enumeración y no realiza escaneos de vulnerabilidades ni gestión de las mismas. Por tanto, solo cubre la primera etapa del proceso EASM, dejando el resto a otras herramientas.

SOLUCIÓN 2

SOLUCIÓN 2

2. EasyEASM: Herramienta de descubrimiento de activos basada en línea de comandos + notificaciones

| EasyEASM | |

| Tipo | Reconocimiento y descubrimiento de activos externos |

| Interfaz gráfica (GUI) | ❌ |

| Instalación | Fuente |

| Última actualización | 2023 (v 1.0.6) |

| Pros | Relativamente fácil de usar Combina múltiples herramientas de reconocimiento |

| Contras | Parece algo abandonada (pull request de integración con Nuclei pendiente desde hace medio año) Actualmente no incluye escaneo de vulnerabilidades, priorización, etc |

EasyEASM lleva EASM en su nombre, lo que podría hacer pensar que es una plataforma EASM completa, pero en realidad es una solución de reconocimiento que integra Amass como componente principal.

Básicamente, EasyEASM consiste en un conjunto de scripts que orquestan varias herramientas de reconocimiento: Amass, alterx, dnsx, Subfind3r. También añade webhooks para Slack y Discord para notificar sobre activos recién descubiertos mediante estas herramientas de mensajería.

Para tratarse de una herramienta que solo tiene una interfaz de línea de comandos (CLI) y ninguna GUI, EasyEASM es increíblemente fácil de usar. ¿Es, entonces, una plataforma de gestión de la superficie de ataque externa (EASM)? No, porque le faltan al menos dos fases del proceso EASM: el descubrimiento de vulnerabilidades y la priorización/remediación.

Puede hacer un gran trabajo a la hora de encontrar activos, pero tendrá que programar una conexión con un escáner de vulnerabilidades y con un sistema de gestión de vulnerabilidades para convertirla realmente en una plataforma EASM.

SOLUCIÓN 3

SOLUCIÓN 3

3. Archery: Orquestación de seguridad de aplicaciones de código abierto

| Archery | |

| Tipo | Plataforma de orquestación y correlación de seguridad de aplicaciones (ASOC) |

| Interfaz gráfica (GUI) | ✅ |

| Instalación | Fuente, Docker |

| Última actualización | 10.2024 (v2.0.6 + hotfixes) |

| Pros | Numerosos conectores para distintos escáneres dinámicos y estáticos Conectores para las plataformas CI/CD más populares Sistema de tickets para Jira Combina escaneo de aplicaciones dinámico y estático |

| Contras | Interfaz gráfica muy básica Configuración algo compleja Falta de notificaciones y generación de informes No ofrece capacidades de descubrimiento de activos ni conectores para ello |

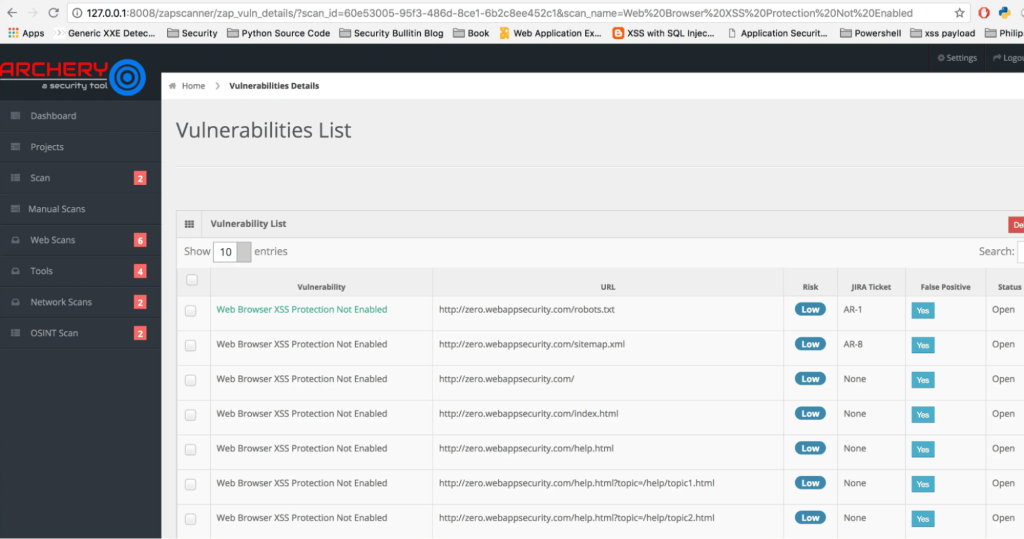

Archery no pretende ser una plataforma EASM, aunque presenta algunas similitudes. Se trata de una plataforma de orquestación y correlación de seguridad de aplicaciones (ASOC) cuyo objetivo principal es habilitar procesos DevSecOps.

Archery se integra con escáneres de vulnerabilidades para aplicaciones web como ZAP u OpenVAS, así como con plataformas de integración y despliegue continuo (CI/CD) como Jenkins, lo que permite habilitar escaneos de seguridad tanto dinámicos como estáticos.

A diferencia de muchas otras herramientas de ciberseguridad de código abierto, Archery incluye una interfaz gráfica, con paneles y gráficos. También ofrece la posibilidad de crear tickets en Jira para vulnerabilidades individuales.

Para fines de seguridad de aplicaciones, Archery resulta bastante interesante. Sin embargo, no es una solución EASM completa. Carece de funciones de reconocimiento y descubrimiento de activos, y no ofrece conectores para herramientas de descubrimiento como Amass. Tampoco proporciona capacidades sólidas de notificación o elaboración de informes.

Además, Archery solo es adecuado para entornos de desarrollo. La sección de documentación sobre cómo ejecutarlo en producción está en blanco en el momento de redactar este artículo.

SOLUCIÓN 4

SOLUCIÓN 4

4. reNgine: Plataforma ASM con interfaz gráfica sin gestión de vulnerabilidades

| reNgine | |

| Tipo | ASM |

| Interfaz gráfica (GUI) | Yes |

| Instalación | Docker |

| Última actualización | 10.2024 |

| Pros | Combina diversos componentes de reconocimiento y descubrimiento de activos Monitorización continua de nuevos activos con notificaciones |

| Contras | Capacidades limitadas de gestión de vulnerabilidades |

reNgine está bastante cerca de ser una solución EASM completa. Combina múltiples herramientas de descubrimiento de activos con fuentes de inteligencia de código abierto que no solo proporcionan información sobre la huella digital de una organización, sino también sobre sus empleados, algo útil para la prevención de ataques de ingeniería social.

Además, ofrece escaneo de vulnerabilidades y funciones de monitorización continua. También incorpora una conexión con un modelo GPT capaz de generar descripciones de vulnerabilidades junto con sugerencias de remediación.

Gracias a su interfaz gráfica fácil de usar, reNgine facilita a los equipos la ejecución de procesos de reconocimiento como la enumeración de subdominios, el escaneo de puertos y la identificación de servicios.

Lo que le falta a reNgine en términos de capacidades EASM es un sistema adecuado de gestión y remediación de vulnerabilidades.

SOLUCIÓN 5

SOLUCIÓN 5

5. reconFTW: Plataforma ASM de código abierto basada en línea de comandos sin capacidad de priorización de vulnerabilidades

| reconFTW | |

| Tipo | ASM |

| Interfaz gráfica (GUI) | ❌ |

| Instalación | Fuente, Docker, Terraform + Ansible |

| Última actualización | 9.2024 |

| Pros | Huge selection of open-source recon tools and scanners Integrations with Slack, Discord, and Telegram |

| Contras | Sin interfaz gráfica Sin gestión de vulnerabilidades Sin integración con Jira Configuración complicada |

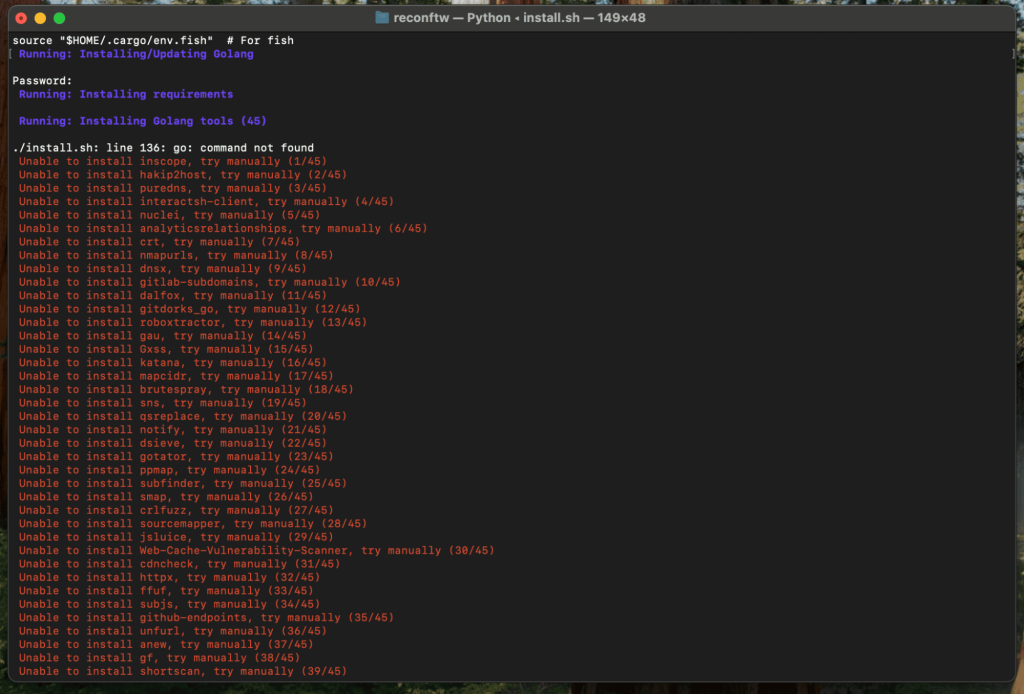

reconFTW se presenta como una herramienta de gestión de superficie de ataque orientada a la seguridad ofensiva y está bastante cerca de ser una solución ASM real. Combina docenas de herramientas de reconocimiento y descubrimiento de activos de código abierto (como Nmap, Subfinder, y otras similares) con numerosos escáneres de vulnerabilidades específicos (como Nuclei, ffuf para fuzzing, katana, etc.).

Esta combinación permite realizar de forma repetida el descubrimiento y el mapeo de activos externos, para posteriormente escanearlos en busca de vulnerabilidades. Como guinda del pastel, reconFTW admite notificaciones por correo electrónico y a través de mensajería popular. Este conjunto de funcionalidades es bastante útil para los red teams, pero también puede ser de ayuda para los blue teams.

No obstante, reconFTW se centra principalmente en las fases de mapeo y detección. No incluye un sistema de gestión o priorización de vulnerabilidades, lo que obliga a exportar los hallazgos a otras plataformas. Para obtener mejores resultados de reconocimiento —al igual que ocurre con Amass— requiere claves API de diversas fuentes, incluyendo algunas comerciales.

Además, reconFTW solo dispone de una interfaz basada en línea de comandos, sin interfaz gráfica. Su configuración también puede resultar bastante laboriosa.

SOLUCIÓN 6

SOLUCIÓN 6

6. Faraday Community Edition: versión gratuita de una plataforma comercial de gestión de vulnerabilidades

| Faraday | |

| Tipo | Plataforma de gestión de vulnerabilidades |

| Interfaz gráfica (GUI) | ✅ |

| Escáneres | No (Integraciones con ZAP, Nuclei, Nessus, Metasploit, etc.) |

| Instalación | Docker, Binario, Fuente |

| Última actualización | 11.2024 (v5.8.0) |

| Pros | Activamente mantenida y actualizada Interfaz gráfica agradable e intuitiva |

| Contras | Sin priorización de vulnerabilidades en la edición gratuita Funciona más como un conector de terceros que como una herramienta autosuficiente |

Faraday es una herramienta de gestión de vulnerabilidades diseñada para trabajar con una amplia variedad de escáneres populares, como ZAP, Nuclei, y Tenable Nessus (este último es propietario y comercial).

Existen varias versiones de Faraday; para este artículo nos centramos en la edición Community, que es gratuita. Su propósito principal es centralizar y gestionar los datos de vulnerabilidades, ayudando a los usuarios a priorizar hallazgos y hacer seguimiento del progreso de remediación.

Faraday ofrece una interfaz gráfica clara y fácil de utilizar. También puede enviar notificaciones, por lo que cubre parcialmente la etapa de monitorización continua.

Sin embargo, el hecho de que existan múltiples planes es una señal de que la versión gratuita es limitada. Y así es: Faraday Community Edition no incluye priorización de vulnerabilidades ni informes, pues se reserva para planes de pago a partir del plan personal.

Además, Faraday no ofrece funcionalidades de descubrimiento de activos ni de mapeo inicial; requiere que el usuario proporcione una lista de activos que serán utilizados como objetivos. Para lograr capacidades EASM completas, sería necesario combinarlo con herramientas de reconocimiento como Amass o EasyEASM, además de escáneres de vulnerabilidades. Las integraciones con los escáneres ya existen, pero la integración con las herramientas de descubrimiento debe ser desarrollada por el usuario.

Solo entonces podrá configurar flujos de trabajo automatizados para actualizar la plataforma con nuevos activos y vulnerabilidades. Básicamente, Faraday puede servir como una interfaz gráfica sobre un conjunto de herramientas de descubrimiento de activos y escaneo de vulnerabilidades que tendrá que diseñar usted mismo.

SOLUCIÓN 7

SOLUCIÓN 7

7. Qualys Community Edition: Plataforma ASM gratuita para 3 activos externos

| Qualys Community Edition | |

| Tipo | Plataforma de gestión de vulnerabilidades |

| Interfaz gráfica (GUI) | ✅ |

| Instalación | Cloud |

| Última actualización | ? |

| Pros | Muy conocida y respaldada por una marca importante Interfaz gráfica fácil de usar Cubre desde descubrimiento de activos hasta monitorización continua |

| Contras | Límite muy restrictivo en el número de activos permitidos |

Qualys Community Edition es una versión gratuita (aunque no de código abierto) de la reconocida plataforma de gestión de vulnerabilidades de Qualys. Está basada completamente en la nube, lo que la hace casi única entre las soluciones gratuitas relacionadas con la gestión de superficie de ataque, simplificando enormemente la configuración y eliminando la necesidad de infraestructura adicional.

Qualys Community Edition cubre todo el espectro de tareas ASM: descubre activos y los añade al inventario, los escanea en busca de vulnerabilidades, genera informes y envía notificaciones

Aunque la Community Edition permite a las organizaciones probar parte de la funcionalidad de las soluciones de pago de Qualys, incluye varias limitaciones, como un límite en el número de activos: la versión gratuita permite escanear 3 activos externos y 16 activos internos.

Para organizaciones muy pequeñas, de 1 a 3 personas, con una presencia digital mínima, Qualys Community Edition puede ser una opción razonable que proporciona buena seguridad sin coste. Sin embargo, cualquier organización que necesite una plataforma EASM a mayor escala deberá adquirir una licencia comercial.

ASM GRATUITO VS ASM COMERCIAL

ASM GRATUITO VS ASM COMERCIAL

Comparación con soluciones EASM comerciales

Acabamos de hacer una revisión rápida de herramientas de código abierto relacionadas, de una u otra manera, con la gestión de superficie de ataque o la gestión de vulnerabilidades. ¿Qué ocurre si las comparamos con una solución comercial relativamente asequible que sí soporta EASM, por ejemplo, Attaxion? (Por cierto, si quiere comparar plataformas comerciales entre sí, también contamos con una guía completa de las mejores plataformas de gestión de superficie de ataque externo).

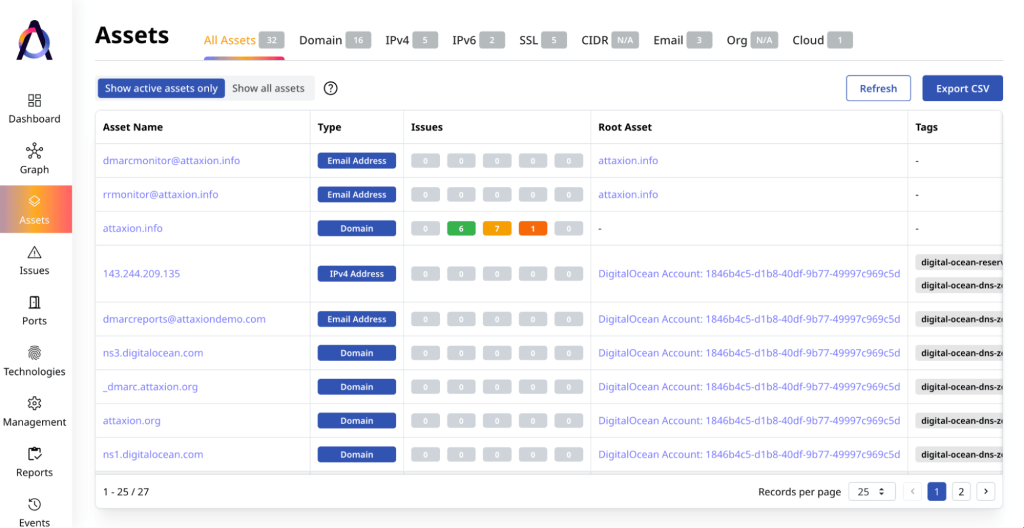

Como la mayoría de las soluciones comerciales, Attaxion no requiere instalación: es una plataforma en la nube que funciona directamente out of the box.

Combina múltiples técnicas de reconocimiento para descubrir activos externos. Mientras que aplicaciones como Amass requieren que el usuario conecte API adicionales (algunas de pago) para mejorar las capacidades de reconocimiento, Attaxion ya incluye acceso a varias de estas fuentes, sin necesidad de pagos ni configuraciones adicionales.

Attaxion envía automáticamente los activos recién descubiertos a los módulos de escaneo de vulnerabilidades y ejecuta tanto reconocimiento como escaneos de forma continua, asegurando que siempre disponga de una visión completa y actualizada de toda su superficie de ataque externa.

Esa es una de las diferencias clave entre plataformas ASM de código abierto y plataformas EASM comerciales; estas últimas no necesitan que el usuario alimente manualmente nuevas listas de activos detectadas mediante escaneos de red, escaneos de puertos u otras técnicas de reconocimiento.

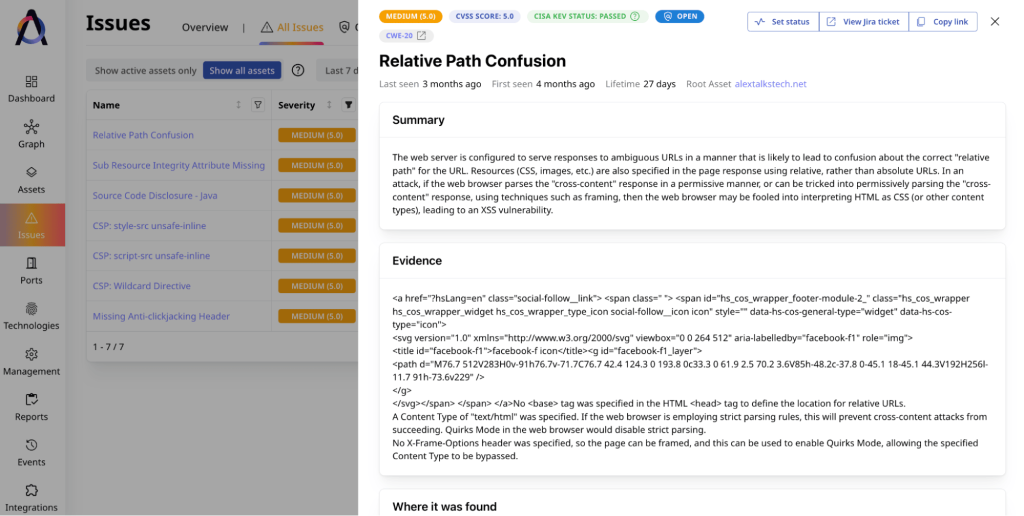

Attaxion ofrece un conjunto de herramientas flexible para la priorización y la remediación de vulnerabilidades, proporcionando puntuaciones CVSS y predicción de exploits (EPSS), junto con datos de CISA KEV sobre la explotabilidad real (in the wild) de cada CVE. Cuenta con integraciones con Atlassian Jira y Slack para permitir la creación automática de tickets de soporte y el envío de notificaciones. Eso es precisamente lo que también falta en la mayoría de las soluciones de código abierto: dado que la mayoría están orientadas a red teams y pruebas de penetración, casi ninguna de ellas tiene integración con Jira.

Por último, las soluciones comerciales como Attaxion cuentan con equipos de soporte para resolver dudas y ayudar a los usuarios cuando surge algún problema.

En resumen, Attaxion ofrece una gama mucho más completa de funcionalidades y cubre todas las fases del proceso EASM, algo que las herramientas de código abierto no pueden hacer.

ELEGIR LA MEJOR OPCIÓN

ELEGIR LA MEJOR OPCIÓN

Conclusión: ¿Son suficientes las herramientas EASM de código abierto?

En este artículo hemos evaluado brevemente siete soluciones populares de ciberseguridad relacionadas con la gestión de superficie de ataque que cuentan con miles de estrellas en GitHub. También hemos mencionado muchas otras herramientas de código abierto de propósito único, como escáneres de vulnerabilidades, mapeadores de red y más. Entonces, ¿son suficientes para cubrir completamente el proceso EASM?

Individualmente, solo Qualys Community Edition cubre todas las fases del proceso EASM, pero únicamente para 3 activos externos. Otras herramientas como Amass o EasyEASM realizan un excelente trabajo en la fase de reconocimiento, pero carecen de funcionalidades para las fases posteriores.

Herramientas como Faraday actúan como un punto central para unir distintas soluciones de código abierto, pero también se quedan cortas en aspectos como la priorización de vulnerabilidades o la asistencia en la remediación.

En teoría, es posible combinar múltiples componentes de código abierto para crear una especie de monstruo de Frankenstein que funcione como una plataforma EASM.

Pero esto implica desarrollar y mantener integraciones propias, además de disponer de la infraestructura necesaria para desplegar todos esos servicios.

Podemos concluir, por tanto, que las aplicaciones ASM de código abierto pueden resultar muy útiles, sobre todo, para los bug bounty hunters y los pentesters, que no necesitan monitorización continua ni priorización/remediación de vulnerabilidades.

Si lo único que necesitan es reconocimiento y/o escaneo de vulnerabilidades, las herramientas gratuitas y de código abierto pueden ser suficientes.

Sin embargo, para equipos de seguridad que necesitan una cobertura continua y completa de toda su infraestructura expuesta a Internet, las soluciones comerciales como Attaxion representan una opción más completa y sencilla. Funcionan desde el primer momento y cubren todas las etapas del proceso EASM, incluyendo descubrimiento de activos, escaneo de vulnerabilidades, priorización, remediación y monitorización continua.

Finalmente, con las herramientas de código abierto, el usuario está solo y depende de la comunidad para obtener ayuda, mientras que las plataformas comerciales cuentan con equipos de soporte dedicados que pueden asistir rápidamente ante cualquier bloqueo.

¿Desea ver Attaxion en acción? Empiece ahora una prueba de 30 días.