Principales proveedores de gestión de superficie de ataque externas

Casi ninguna organización ha reducido su huella digital en los últimos años. No deja de aumentar, para todos.

El creciente número de activos digitales requiere soluciones capaces de proporcionar inventario, información, protección y monitorización continua de todos al mismo tiempo. Estas soluciones también deben añadir automáticamente al inventario los nuevos activos expuestos a Internet a medida que aparecen en la red de la organización.

Esto significa que las plataformas de gestión de superficie de ataque externa (EASM) se han convertido en una herramienta esencial de seguridad de la información para empresas de todos los tamaños.

Donde hay demanda, hay oferta, por lo que muchos proveedores de seguridad han introducido sus propias soluciones de gestión de superficie de ataque.

En este artículo ofrecemos una guía para elegir la mejor plataforma EASM (por sus siglas en inglés) según sus necesidades específicas. Explicamos cómo evaluar una plataforma de gestión de superficies de ataque externas, qué características y cualidades debes buscar y también proporcionamos una lista de las mejores plataformas EASM disponibles.

Cómo elegir la plataforma adecuada de gestión de superficie de ataque externa para sus necesidades

Una excelente plataforma EASM debe destacar, precisamente, en la gestión de superficie de ataque externa. Tenemos una guía completa dedicada a EASM que te recomendamos consultar. Aquí enumeramos rápidamente los 4 pasos principales del proceso EASM: descubrimiento de activos y escaneo de vulnerabilidades, priorización de vulnerabilidades, remediación de vulnerabilidades y monitorización continua.

Una buena herramienta EASM debe realizar todos estos pasos de manera eficaz.

Características clave de una plataforma EASM

Descubrimiento de activos

Una de las tareas más importantes para cualquier plataforma EASM es descubrir los activos expuestos a Internet —conocidos y desconocidos— que la organización posee y ayudar a los equipos de seguridad a construir un inventario de activos.

Eso va más allá de la enumeración de subdominios. Las plataformas EASM suelen emplear diversas técnicas de reconocimiento cibernético, lo que les permite encontrar puertos abiertos, direcciones IP e incluso, en algunos casos, direcciones de correo electrónico filtradas. Entonces, ¿en qué se diferencian las plataformas EASM cuando se trata de descubrimiento de activos?

- Tipos de activos. Cuantos más tipos de activos pueda descubrir una plataforma, más cerca estará de cubrir toda la superficie de ataque.

- Cobertura de activos. Las técnicas de reconocimiento varían de una plataforma a otra, lo que hace que algunas sean más eficaces que otras en el descubrimiento de activos conocidos y desconocidos. Cuanto mayor sea la cobertura de activos, mejor: ofrece más visibilidad de la superficie de ataque de la organización.

- Tiempo de respuesta para la verificación de activos raíz. Las herramientas de gestión de superficie de ataque le obligan a añadir y verificar la propiedad de varios activos raíz para poder buscar activos relacionados. A veces esta verificación requiere añadir un registro DNS o un archivo de texto; otras veces es un proceso totalmente manual entre el equipo de seguridad y el equipo de soporte del proveedor. Esto lleva tiempo, desde unos 5 minutos en algunos casos hasta cerca de un mes en otros. Cuanto más corto sea el tiempo entre enviar un activo raíz y comenzar un escaneo, más rápido podrá obtener un valor de la herramienta EASM.

Escaneo de vulnerabilidades

A medida que una herramienta EASM descubre nuevos activos, los escanea en busca de vulnerabilidades. También sigue escaneando regularmente los activos existentes para verificar si las vulnerabilidades se han corregido o si han aparecido otras nuevas y previamente desconocidas. Los principales diferenciadores aquí son las bases de datos de vulnerabilidades utilizadas y el escáner de vulnerabilidades.

- Escáner de vulnerabilidades. Algunos escáneres tienen mayor capacidad que otros a la hora de detectar vulnerabilidades. Naturalmente, cuanto mejor sea el escáner, mejor será la visión que podrá tener de su superficie de ataque.

- Falsos positivos. En un intento por hacer que sus escáneres encuentren más vulnerabilidades, algunos proveedores generan otro problema: una gran cantidad de falsos positivos. Revisar cientos de falsos positivos ralentiza la corrección de problemas reales y resulta muy frustrante para los equipos de seguridad. Obviamente, cuanto menos falsos positivos se obtengan, mejor. Algunos proveedores de EASM utilizan escáneres basados en payloads, que reducen la cantidad de falsos positivos.

- Bases de datos de vulnerabilidades. Un escáner solo puede detectar una vulnerabilidad que conozca. Por eso, la calidad de las bases de datos de vulnerabilidades es muy importante. Algunos proveedores también emplean crowdsourcing para que sus escáneres puedan encontrar vulnerabilidades que aún no han sido añadidas a las bases de datos oficiales.

Priorización y remediación de vulnerabilidades

Las plataformas EASM suelen utilizarse para la gestión de vulnerabilidades, por lo que la facilidad y flexibilidad a la hora de priorizar los problemas más críticos es un factor importante al elegir un software EASM.

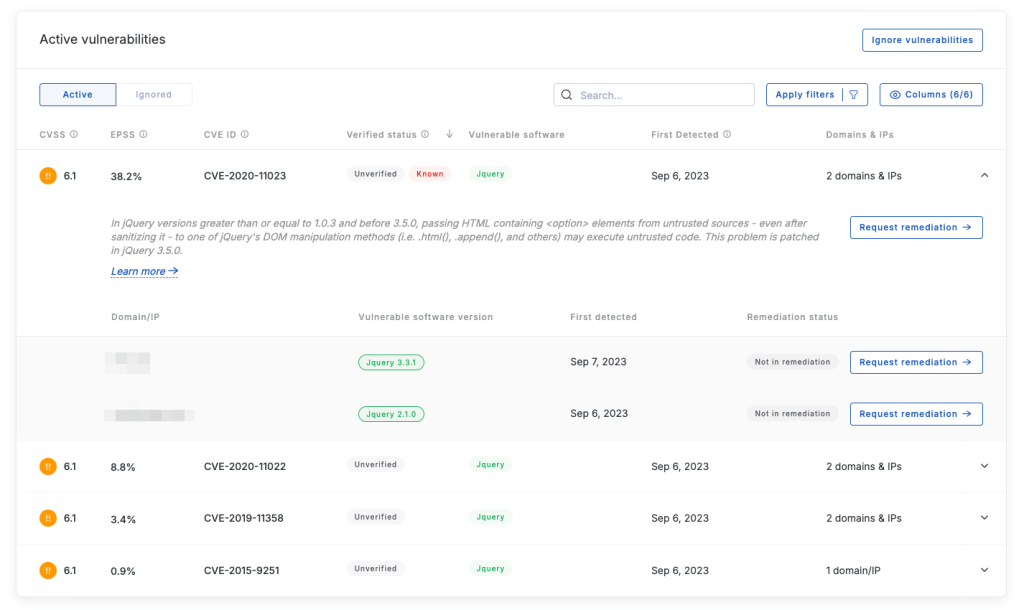

- Flexibilidad de priorización. Algunos proveedores solo permiten priorizar vulnerabilidades por severidad (críticas, alta severidad, severidad media y baja). Otros añaden puntuaciones como CVSS y EPSS a la ecuación. Pocos ofrecen priorización basada también en el nivel crítico del activo vulnerable y otros factores. Cuantas más opciones de priorización, mejor.

- Opciones de remediación. La mayoría de las plataformas EASM permiten crear tickets en sistemas de soporte como Jira y ServiceNow que contienen toda la información sobre los problemas detectados. Generalmente, eso es todo lo que pueden hacer para ayudar a los equipos de seguridad en la remediación. Muy pocas ofrecen capacidades adicionales, como cerrar puertos abiertos con un solo clic, pero estas funciones requieren una integración más profunda con su stack tecnológico: no funcionan de manera automática desde el primer momento.

Monitorización continua

La monitorización continua es el cuarto paso del proceso EASM y, al parecer, los proveedores tienen percepciones distintas de la palabra “continua”. Para algunos, significa realizar escaneos habituales; por ejemplo, semanales. Para otros, incluye eso más escaneos desencadenados por eventos, como la incorporación de una nueva vulnerabilidad a la base de datos.

Pocos proveedores de EASM ofrecen la capacidad de priorizar activos, permitiendo que algunos se escaneen con más frecuencia y otros con menos. Y, finalmente, son muy pocos los que realmente escanean de forma continua, sin detener nunca el escáner.

Qué más buscar en una plataforma EASM

Escalabilidad y Precios

Los proveedores de gestión de superficie de ataque externa suelen cobrar a los clientes según el tamaño de la superficie de ataque que necesitan cubrir. Pero, con frecuencia, la estructura de precios es muy poco transparente.

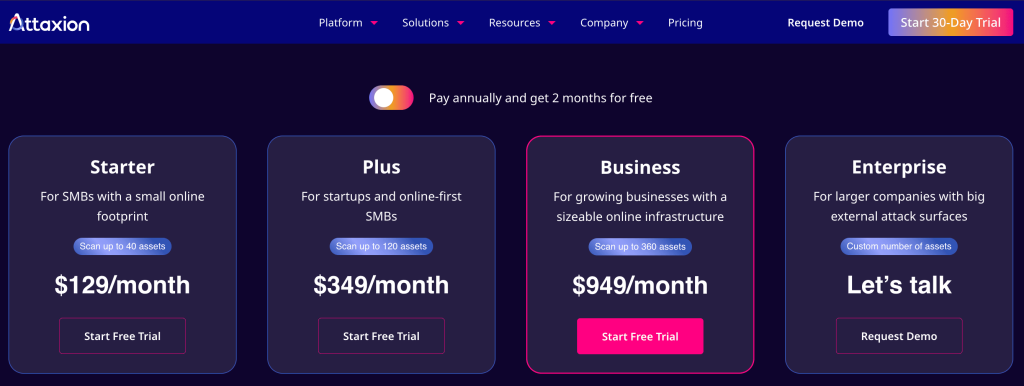

Pocos proveedores —como Attaxion e Intruder— tienen precios públicos que permiten a los posibles clientes hacerse una idea de cuánto tendrán que pagar por la herramienta. Otras empresas de EASM —como Detectify— solo muestran el precio inicial y dejan el resto para el proceso de negociación.

La mayoría de los proveedores, sin embargo, ocultan los precios por completo. Normalmente, eso significa que incluso el precio base es muy elevado y poco accesible para empresas pequeñas o medianas.

En nuestra experiencia, los precios que distintos proveedores de EASM cobran por prácticamente la misma funcionalidad pueden diferir por un par de órdenes de magnitud.

Integraciones

Las herramientas EASM adoptan una perspectiva outside-in y no dependen del resto de su stack de seguridad para funcionar. Sin embargo, siempre es conveniente poder integrarlas con su ecosistema tecnológico para aprovecharlas al máximo.

Por eso, uno de los parámetros importantes que considerar al elegir una herramienta de gestión de superficie de ataque externa son sus integraciones con otras soluciones: desde mensajería hasta gestores de tareas, y desde plataformas de cumplimiento hasta herramientas SIEM.

Informes

Una de las principales razones por las que los equipos de seguridad utilizan software EASM es para cumplir con los requisitos de cumplimiento normativo. Algunas plataformas solo ofrecen generar informes que enumeran activos o vulnerabilidades, mientras que otras incluyen informes adaptados a regulaciones específicas como GDPR, CCPA, PCI y más.

Configuración y Mantenimiento

Algunas plataformas EASM son más fáciles de comenzar a usar que otras; eso depende de la facilidad de uso de la interfaz, del nivel de personalización disponible y de si la herramienta requiere o no algún tipo de despliegue. La mayoría de las plataformas EASM son fáciles de usar y no requieren implementación, sin embargo, en algunas el proceso de configuración puede ser bastante tedioso.

Normalmente, esto es un intercambio por personalización: cuanto más pueda ajustar la herramienta a sus necesidades, más complejo será el proceso de configuración.

Soporte y Capacitación

Como con cualquier plataforma SaaS, la calidad del soporte es importante: la rapidez con la que responden, lo útiles que son, la calidad de la documentación y más.

Algunos proveedores ofrecen la posibilidad de formar a su equipo de seguridad para utilizar la herramienta; otros simplemente remiten a la documentación y confían en un onboarding automático.

Principales proveedores y plataformas EASM

1. Attaxion

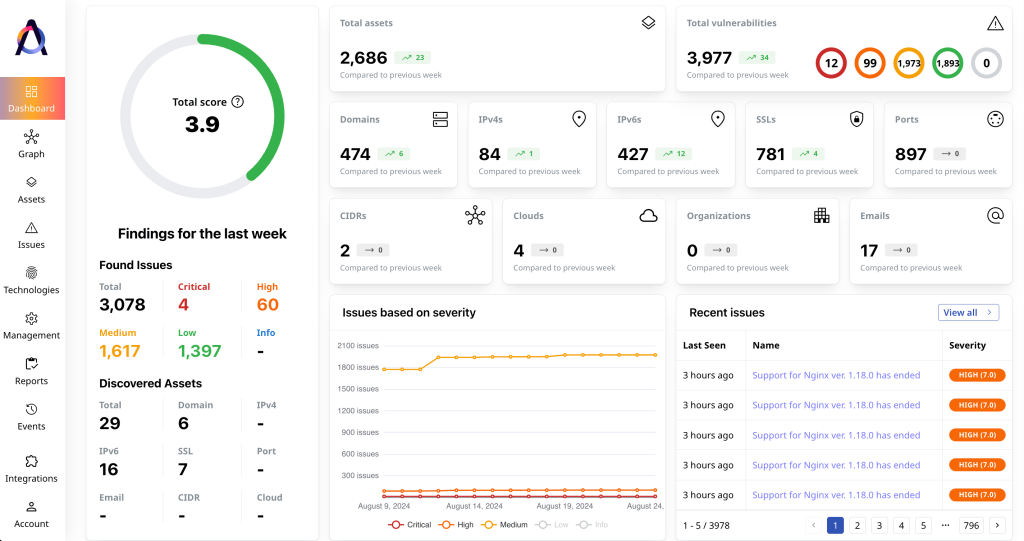

Attaxion es una plataforma de gestión de superficie de ataque externa desarrollada por un proveedor homónimo que destaca por dos razones principales: tener la mayor cobertura de activos y ser, al mismo tiempo, una de las soluciones EASM más asequibles.

Funciones y aspectos diferenciadores clave de Attaxion

- Cobertura de activos inigualable. Attaxion suele encontrar más activos que cualquier otra plataforma EASM que hayamos probado, gracias a las numerosas técnicas de reconocimiento que utiliza para el descubrimiento de activos.

- Escalabilidad y asequibilidad. El modelo de precios flexible de Attaxion la hace adecuada para todo tipo de empresas, desde pymes hasta grandes corporaciones. Desde solo 129 USD/mes (si se paga mensualmente; el plan anual es aún más barato), Attaxion es posiblemente la plataforma EASM más asequible del mercado.

Ventajas de Attaxion

Además de su excelente cobertura y precios accesibles, Attaxion tiene otros puntos fuertes:

- Construcción de gráficos de dependencias y de descubrimiento para rastrear vectores y rutas de ataque potenciales.

- Escaneo continuo que ayuda a encontrar nuevos activos y vulnerabilidades mucho más rápido.

- Integraciones con GCP, AWS, Azure y DigitalOcean.

- Detección de vulnerabilidades CISA KEV: Attaxion indica si un problema es una vulnerabilidad explotada conocida.

- Puntuación EPSS: además de CVSS, Attaxion permite usar el sistema de predicción de explotación basado en IA para la priorización de vulnerabilidades.

- Tiempo rápido de obtención de valor: la configuración inicial tarda solo unos minutos y se obtiene una visión general de la superficie de ataque de la organización en menos de 24 horas.

- Baja tasa de falsos positivos.

Desventajas de Attaxion

Como plataforma, Attaxion es bastante joven y aún no ha acumulado la cantidad de funciones e integraciones que ofrecen otras soluciones. Sus puntos más débiles son:

- Pocas integraciones con sistemas de tickets y herramientas de mensajería.

- Opciones de informes no muy flexibles.

Sin embargo, Attaxion evoluciona rápidamente, agrega nuevas funciones cada mes y también ofrece crear integraciones bajo demanda, lo que compensa parcialmente esa falta.

Demo y precios de Attaxion

Prueba gratuita: ✅(30 días)

Demo: ✅

Attaxion ofrece una breve demo interactiva para quienes quieren obtener una idea del producto en menos de 60 segundos. Además, cuenta con una prueba gratuita de 30 días si deseas explorar la plataforma más a fondo y evaluar si se ajusta a sus necesidades.

En cuanto a los precios, Attaxion no los oculta. Es una de las plataformas EASM más asequibles del mercado, con planes mensuales desde 129 USD/mes para una superficie de ataque de hasta 40 activos de cualquier tipo.

El precio se basa en el número de activos y, si la prueba revela que su superficie de ataque supera los 360 activos, entonces es recomendable discutir el precio con un representante de ventas.

Nuestro veredicto sobre Attaxion

Al ser el equipo creador de Attaxion, evidentemente estamos sesgados a favor de nuestro propio producto. Pero hemos llevado a cabo muchas investigaciones y pruebas comparativas con la competencia para evaluar Attaxion objetivamente frente a otras plataformas del mercado.

Attaxion es una de las mejores plataformas EASM para quienes realmente se preocupan por proteger su superficie de ataque externa, en lugar de centrarse en funciones llamativas. Su cobertura superior ayuda a crear una visión completa de toda la superficie de ataque externa de una organización, y su precio asequible permite que organizaciones con presupuestos de seguridad ajustados puedan añadir herramientas de seguridad modernas y robustas a su stack.

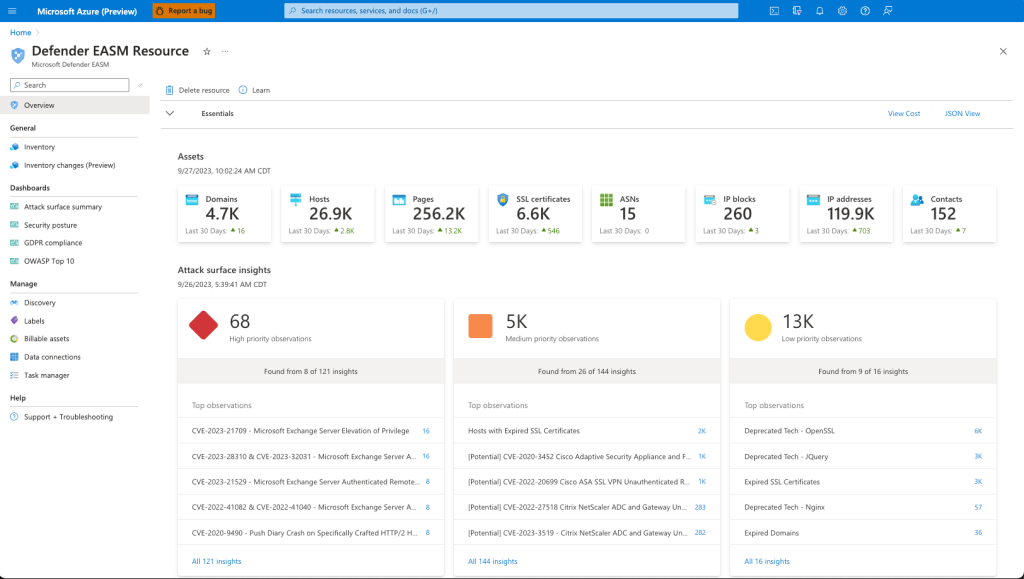

2. Microsoft Defender EASM

Microsoft Defender External Attack Surface Management (también conocido como Defender EASM) es la solución propia de Microsoft para EASM. Al igual que otras plataformas EASM, descubre y mapea de manera continua la superficie de ataque digital de su organización para proporcionar una visión holística de su infraestructura en línea. Defender EASM forma parte de un producto más amplio llamado Microsoft Defender for Cloud.

Funciones y diferenciadores clave de Microsoft Defender EASM

- Defender EASM forma parte de Azure.Siendo un producto de Microsoft, no sorprende que Defender EASM esté vinculado a Azure. Necesitará una cuenta de Azure para usarlo, y es más sencillo conectarlo a instancias de Azure, aunque su producto principal, Defender for Cloud, también admite GCP y AWS.

- Automatización mediante motor de políticas. Microsoft Defender EASM permite a los equipos de seguridad configurar políticas que ajustan automáticamente el estado o parámetros de los activos según ciertas condiciones. No ayuda con la remediación automática, pero puede resultar útil para priorización y filtrado.

Ventajas de Microsoft Defender EASM

- Buen soporte. Muchos usuarios de G2 confunden Defender EASM con otros productos “Defender”, por lo que no todas las reseñas se refieren realmente a él. Entre las que sí, los usuarios parecen valorar positivamente las interacciones con el soporte.

- Integraciones con el resto del ecosistema Microsoft. Defender EASM se integra con Microsoft Defender for Endpoint, Microsoft Defender for Cloud, Microsoft Sentinel (SIEM), etc.

Desventajas de Microsoft Defender EASM

- Centrado en Azure. Si la mayor parte de su infraestructura no está basada en Microsoft Azure, es probable que Defender EASM no sea para usted. Está estrechamente vinculado a Azure en muchos aspectos y resulta mucho menos útil si una parte significativa de su infraestructura se encuentra en Google Cloud o Amazon Web Services.

- Configuración complicada y poco amigable. Según diversas reseñas en G2, Defender EASM puede ser difícil de configurar y navegar en comparación con sus competidores.

- Puede ser caro. Existen quejas sobre que Microsoft Defender EASM resulta costoso.

- Alta tasa de falsos positivos. Los usuarios en G2 también mencionan que Defender EASM genera una gran cantidad de falsos positivos.

Demo y Precio Microsoft Defender EASM

Prueba gratuita: ✅(30 días)

Demo: ❌

Defender EASM es una de las pocas soluciones que ofrece una prueba gratuita (30 días) y precios transparentes. Su coste es de 0,011 USD por activo al día. Sin embargo, surgen muchas dudas sobre qué se considera un activo (parece que incluso las páginas web se consideran activos, cosa que ninguna otra plataforma EASM hace). Por ello, aunque parece transparente, el precio en realidad es bastante poco claro.

No hemos encontrado una demo pública disponible de Defender EASM.

Nuestro veredicto sobre Microsoft Defender EASM

Si la infraestructura de su organización está basada en Microsoft Azure, Defender EASM puede ser una solución muy atractiva. Es relativamente asequible para superficies de ataque pequeñas y se integra bien con otras soluciones de Microsoft. Pero si no utiliza Azure en absoluto o solo tiene ahí una pequeña parte de su infraestructura, EASM se vuelve mucho menos atractivo.

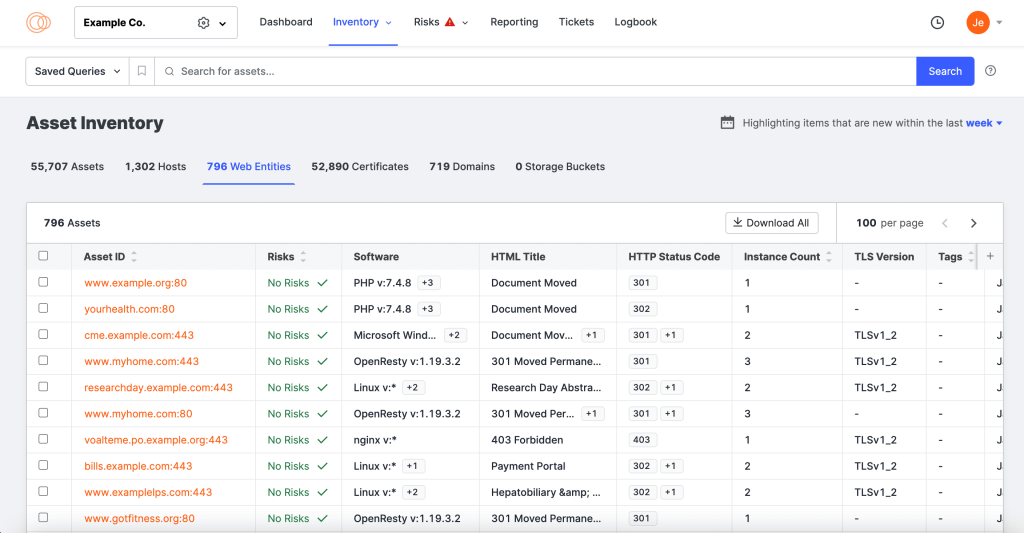

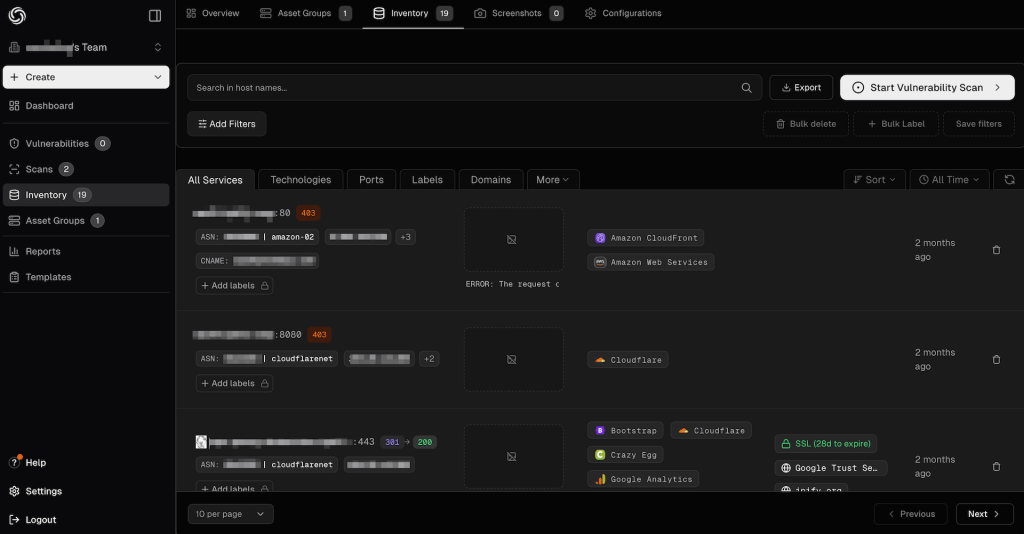

3. Censys ASM

Censys ASM es una extensión lógica del negocio de Censys, cuyo producto principal es Censys Search, un motor de búsqueda de activos expuestos a Internet. Censys ASM es una plataforma de gestión de superficie de ataque externa que se basa en el reconocimiento de Censys Search para el descubrimiento de activos.

Características y diferenciadores clave de Censys ASM:

- Alta cobertura de activos. Censys ASM está entre las plataformas que logran encontrar la mayor cantidad de activos. No tantos como Attaxion, pero sigue siendo muy eficaz al cubrir una gran parte de la superficie de ataque externa. Las reseñas de Gartner también mencionan la cobertura de activos como uno de sus puntos fuertes.

- Descubrimiento de puertos no estándar. Censys ASM realiza búsquedas en todo el espectro de puertos (los 65.000 al completo), lo que le permite descubrir más vectores de ataque potenciales que pueden ser utilizados por amenazas externas. No todas las plataformas EASM hacen esto.

Ventajas de Censys ASM:

- Paneles de control prácticos. Las reseñas de Gartner mencionan que los usuarios están especialmente satisfechos con los paneles de Censys ASM.

- Integraciones con Tenable VM y Microsoft Sentinel. Además de las integraciones típicas con herramientas de mensajería y plataformas de gestión de proyectos, Censys ASM ofrece integración con una herramienta de gestión de vulnerabilidades y un SIEM nativo en la nube.

- Ajuste manual de la severidad. Censys ASM tiene en cuenta varias variables al calcular la severidad de un problema, pero permite ajustarla manualmente para una mejor priorización del riesgo.

Desventajas de Censys ASM:

- Curva de aprendizaje pronunciada. Censys ASM no tiene una funcionalidad abrumadora, pero requiere familiarizarse con la sintaxis de Censys Search Language para poder consultar activos.

- Visión incompleta de la huella digital de la organización. Censys ASM no descubre todos los activos expuestos a Internet que una organización puede tener (según una reseña de Gartner).

Demo y precios de Censys ASM

Prueba gratuita: ❌

Demo: ❌

Nuestro veredicto sobre Censys ASM

Censys ASM es una solución EASM relativamente joven, dirigida principalmente a grandes empresas. Su principal fortaleza es el motor de búsqueda Censys Search, que le proporciona una buena cobertura de activos.

Sin embargo, en cuanto a funcionalidad, Censys ASM no ofrece nada especialmente diferente de lo que ya proporcionan soluciones mucho más asequibles como Attaxion o Detectify. Y la diferencia de precio es drástica: Censys ASM comienza alrededor de los 60.000 USD al año (según un sitio web del gobierno británico que la ofrece).

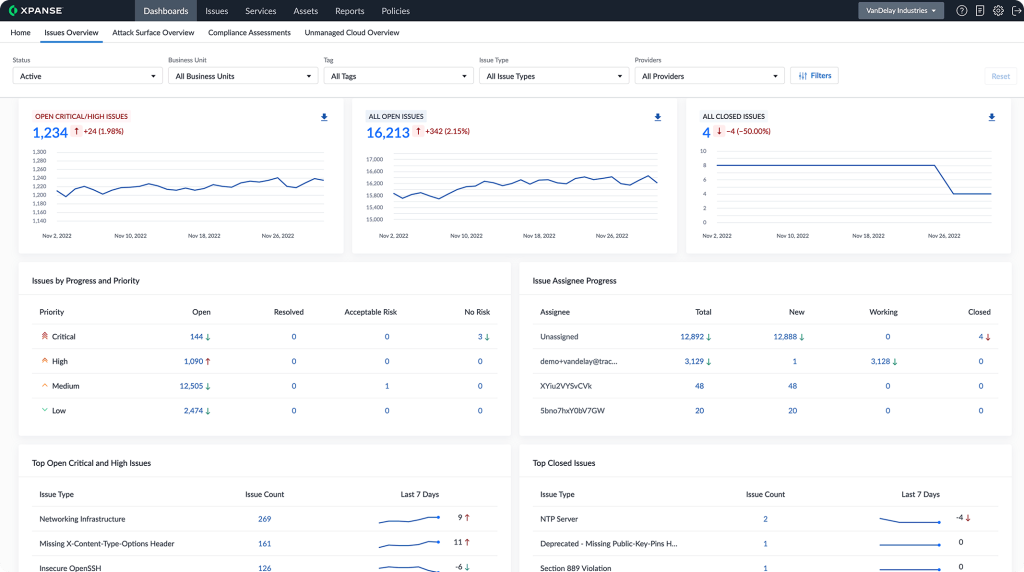

4. Palo Alto Cortex Xpanse

Palo Alto Cortex Xpanse es una herramienta ASM desarrollada por la empresa estadounidense Palo Alto, que también ofrece un conjunto de otras plataformas de seguridad. Cortex Xpanse está dirigido exclusivamente a grandes empresas con equipos de seguridad extensos y SOC internos. Ofrece algunas funciones exclusivas que otras herramientas EASM no tienen. Al mismo tiempo, su enfoque exclusivamente empresarial tiene sus propias desventajas, y no hablamos solo del precio

Características y diferenciadores clave de Palo Alto Cortex Xpanse

- Capacidades de remediación dentro de la aplicación. A diferencia de la mayoría de las herramientas EASM, Palo Alto Cortex Xpanse ofrece la posibilidad de restringir puertos abiertos de manera masiva directamente desde la aplicación.

- Playbooks de remediación. Cortex Xpanse permite a los empleados de SOC crear playbooks de remediación específicos para cada organización que ayudan a asignar problemas a personas concretas y hacer seguimiento del progreso de su remediación.

Ventajas de Palo Alto Cortex Xpanse

- Cobertura de la superficie de ataque interna. Como herramienta ASM, Cortex Xpanse cubre tanto la superficie de ataque interna como la externa.

- Sólida protección contra ransomware. Los usuarios elogian específicamente cómo Cortex Xpanse protege contra ransomware, uno de los riesgos de seguridad más relevantes en la actualidad.

- Informes y paneles altamente personalizables.

Desventajas de Palo Alto Cortex Xpanse

- Complejo. Una reseña lo describe como “difícil de usar”: es bastante complejo y puede ser complicado configurarlo exactamente como se quiere.

- Caro. Palo Alto no es tímido con sus precios: el precio de Cortex Xpanse comienza en el rango de seis cifras. Es la herramienta más cara de nuestra lista; incluso Censys ASM no cuesta tanto.

Demo y precios de Palo Alto Cortex Xpanse

Prueba gratuita: ❌

Demo: ❌

Palo Alto no divulga abiertamente los precios de Cortex Xpanse, pero en internet es posible encontrar que comienzan en 249.999 USD al año por 1.000 direcciones IP. Es un orden de magnitud más que la mayoría de las otras herramientas, y las más asequibles son dos órdenes de magnitud más baratas.

No hay prueba gratuita ni demo pública disponible.

Nuestro veredicto sobre Palo Alto Cortex Xpanse

Cortex Xpanse es la solución más funcional de la lista: desde cubrir la superficie de ataque interna hasta cerrar puertos abiertos automáticamente y crear playbooks de remediación. También es la más cara, y aun con este precio no ofrece la mayor cobertura de superficie de ataque externa.

Esta reseña sugiere que una organización pudo reducir principalmente su superficie de ataque interna, mientras que abordar la superficie externa resultó más difícil. Con su precio y una curva de aprendizaje algo pronunciada, solo es adecuado para grandes empresas que no tienen prisa por cubrir su superficie de ataque externa y que no tienen restricciones en su presupuesto de ciberseguridad.

Lea una comparación más detallada entre Palo Alto Cortex Xpanse y Attaxion

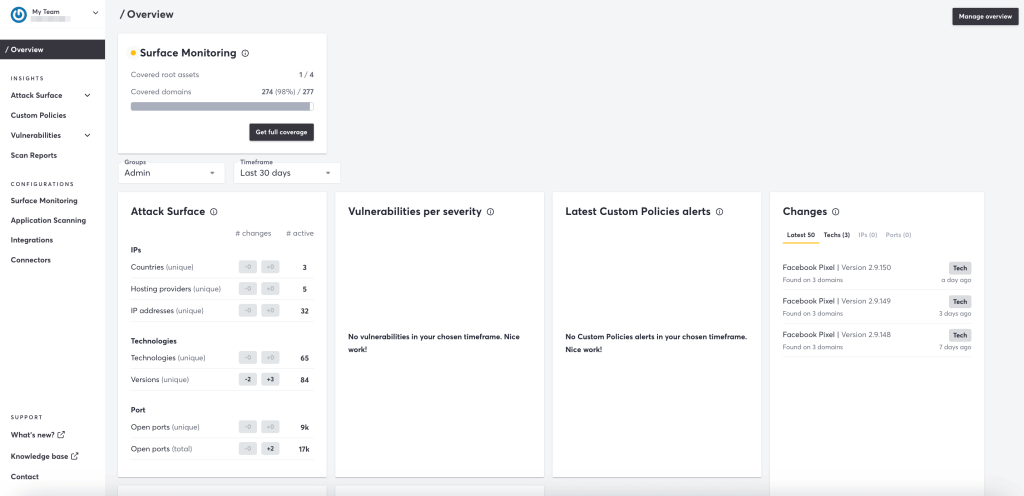

5. Detectify

Detectify es una plataforma sueca de EASM orientada principalmente a pequeñas y medianas empresas. Combina pruebas dinámicas de seguridad de aplicaciones (DAST) y gestión de superficie de ataque externa.

Características y diferenciadores clave de Detectify

Detectify destaca por dos razones:

- Asequibilidad. Es una de las pocas plataformas EASM relativamente asequibles.

- Escaneo de vulnerabilidades basado en payloads. A diferencia de muchas otras herramientas de gestión de superficie de ataque externa, Detectify identifica si existe una vulnerabilidad no solo revisando la configuración, sino intentando explotarla activamente. Como resultado, el número de falsos positivos que Detectify genera es bajo.

Ventajas de Detectify

- Fácil de configurar y usar. Algunos incluso describen la interfaz de Detectify como minimalista.

- Inteligencia de amenazas basada en crowdsourcing. Detectify se basa en una comunidad de hackers éticos para añadir vulnerabilidades, a veces incluso antes de que reciban un número CVE.

Desventajas de Detectify

- Capacidades más débiles de descubrimiento de activos. Detectify encuentra significativamente menos activos que las herramientas con mejores técnicas de reconocimiento.

- Informes básicos. Detectify no ofrece informes de cumplimiento ni nada más aparte de notificaciones.

- Personalización limitada. Esta fue una de las quejas de los usuarios en las reseñas de Gartner: querían opciones para ajustar los escaneos, habilitar o deshabilitar módulos, pero Detectify no lo permite.

Demo y precios de Detectify

Prueba gratuita: ✅(14 días)

Demo: ❌

Detectify ofrece una prueba gratuita de 14 días para que puedas probar cómo funciona antes de comprometerte. Es una de las pocas plataformas EASM (junto con Attaxion) que ofrece esta posibilidad.

El precio de Detectify comienza en 275 EUR (aprox. 300 USD en el momento de escribir esto) para 25 subdominios.

Nuestro veredicto sobre Detectify

Detectify es la segunda de las dos plataformas EASM más asequibles, lo que hace que parezca similar a Attaxion. Ambas son rápidas de configurar y fáciles de entender, pero muy diferentes en sus puntos fuertes.

Detectify presume de escaneo de vulnerabilidades basado en payloads, reduciendo falsos positivos, pero su motor de descubrimiento es más débil y no cubre porciones significativas de la superficie de ataque externa de la organización.

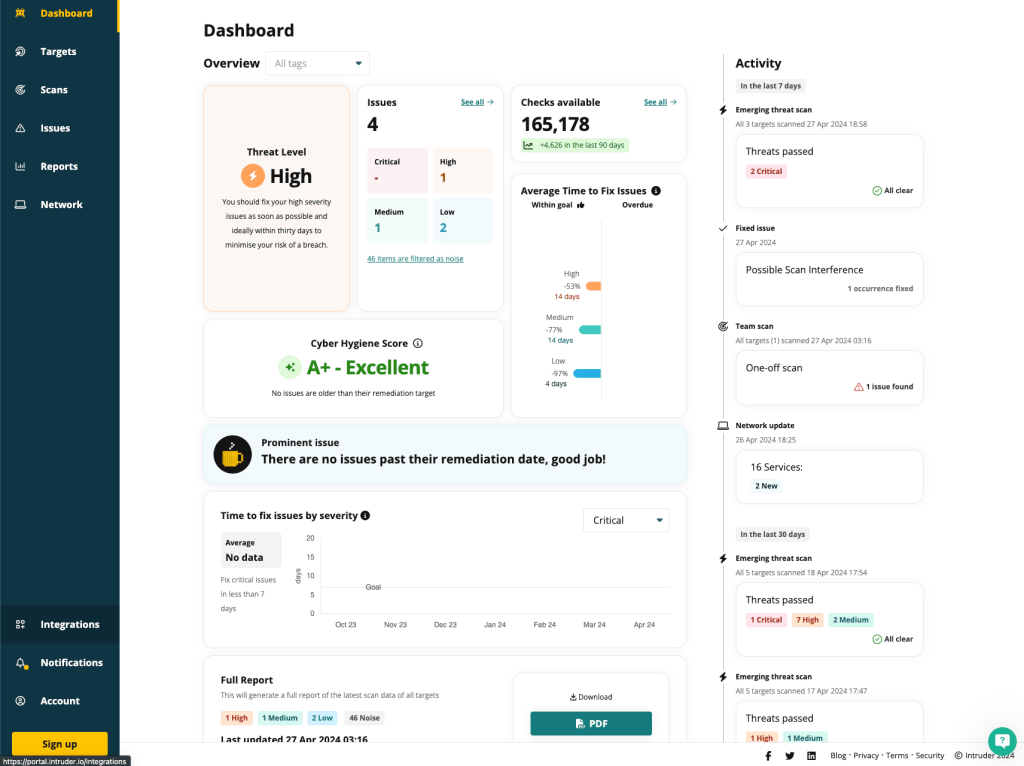

6. Intruder.io

Intruder.io es un escáner de vulnerabilidades y una herramienta de gestión de vulnerabilidades que recientemente ha sido posicionada también como una herramienta EASM, aunque carece de algunas capacidades esenciales de EASM.

Características y diferenciadores clave de Intruder

Intruder es bastante diferente del resto de las herramientas de esta lista, y hay varias razones para ello.

- Sin descubrimiento de activos. A diferencia de las herramientas EASM completas, Intruder solo escanea los activos que usted le proporciona, sin intentar descubrir activos relacionados. La única situación en la que puede cubrir su superficie de ataque externa es si conoce absolutamente todos los activos que forman parte de ella y los proporciona a Intruder.io.

- Precios y escalabilidad. Nuevamente, a diferencia de la mayoría de las herramientas EASM, Intruder tiene precios transparentes que comienzan desde tan solo 99 USD/mes para la versión más básica, que solo protege un dominio y una dirección IP. Más adelante comentaremos los precios en más detalle.

Ventajas de Intruder

- Fácil de configurar.

- Informes y paneles flexibles. Intruder es muy fácil de usar. Permite crear informes de cumplimiento de manera sencilla y ofrece un panel intuitivo que muestra tanto el estado de los activos monitorizados como los esfuerzos del equipo de seguridad. Intruder también ofrece una configuración flexible de notificaciones.

- Integraciones con herramientas de cumplimiento. Además de las integraciones habituales con Slack, Teams, Jira, etc., Intruder también está integrado con las plataformas de cumplimiento Vanta y Drata.

Desventajas de Intruder

- Sin descubrimiento de activos. Nos repetimos, pero es muy importante: salvo en el plan Enterprise, Intruder solo escanea los activos que usted proporciona (o los que extrae de cuentas de nube pública mediante integraciones), lo que significa que no cubre la primera etapa del proceso EASM.

- Precios engañosos. Aunque 99 USD/mes suena como una gran oferta, no es muy realista. Por este precio solo obtiene 5 licencias de infraestructura para el nivel Essential, que no incluye integraciones, escaneos de amenazas emergentes u otras funciones útiles. Intentar cubrir la superficie de ataque incluso de una pequeña empresa puede llevar los costos de Intruder a cerca de 10.000 USD al año, lo cual sigue siendo menos que muchas otras herramientas, pero mucho más de lo que parece inicialmente. Algunas reseñas en G2 mencionan que los usuarios se quejan de precios altos, incluso si al principio parecen bajos.

- Capacidades limitadas de descubrimiento de vulnerabilidades. En nuestras pruebas, Intruder no encontró algunas vulnerabilidades que otras herramientas sí detectaron. Nota: La elección del escáner de vulnerabilidades en Intruder depende del plan. Lo probamos en el plan Cloud con Tenable Nessus como escáner.

Intruder Demo and Pricing

Prueba gratuita: ✅(14 días)

Demo: ❌

Intruder ofrece una prueba gratuita de 14 días de su nivel Cloud, lo que permite obtener una comprensión adecuada de cómo funciona y qué puede hacer.

El nivel Essential comienza alrededor de 99 USD/mes para el plan Essential con 5 licencias de infraestructura, y desde 180 USD/mes para el plan Cloud con la misma cantidad de licencias. Las licencias de aplicaciones web que permiten escaneo autenticado deben comprarse por separado.

Nuestro veredicto sobre Intruder

Como escáner de vulnerabilidades y herramienta de gestión de vulnerabilidades, Intruder es útil para empresas de diferentes tamaños. Su interfaz sencilla y sus buenas capacidades de reporte pueden ser ideales para equipos que no cuentan con un departamento de seguridad.

Sin embargo, Intruder no es una herramienta EASM completa debido a la falta de capacidades de descubrimiento de activos.

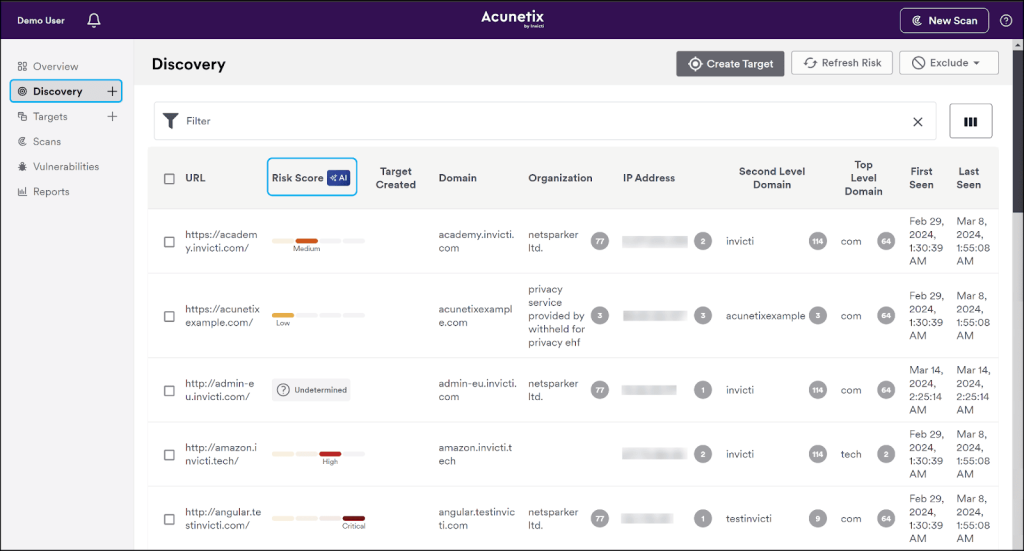

7. Acunetix by Invicti

Acunetix by Invicti es una conocida herramienta de pruebas dinámicas de seguridad de aplicaciones (DAST) que también incluye algunas funciones comúnmente presentes en las plataformas de gestión de superficie de ataque externa. Está dirigida a organizaciones de distintos tamaños que requieren pruebas automatizadas y profundas de aplicaciones web.

Características y diferenciadores clave de Acunetix

Acunetix está diseñado para proporcionar un escaneo profundo de vulnerabilidades en aplicaciones web. Aunque no ofrece las capacidades completas de descubrimiento de activos de algunas herramientas EASM, compite directamente con ellas, ya que, a diferencia de Intruder.io, por ejemplo, sí ofrece descubrimiento de activos. Esto es lo que hace que Acunetix destaque:

- Descubrimiento de sitios web y subdominios. Acunetix va más allá de escanear los activos que le proporciona de manera directa, pues también encuentra dominios y subdominios relacionados. Un DAST promedio no hace esto.

- Priorización de activos basada en IA. Acunetix utiliza inteligencia artificial para clasificar sitios web según su riesgo potencial antes de iniciar un escaneo de vulnerabilidades. Este enfoque predictivo ayuda a los equipos a priorizar qué escanear primero.

- Escaneo basado en payloads. Acunetix utiliza un escáner de vulnerabilidades altamente basado en payloads. Por un lado, ofrece resultados de alta calidad con una baja tasa de falsos positivos. Por otro lado, es bastante intrusivo y puede ralentizar significativamente la aplicación que está siendo escaneada. Por eso Acunetix ofrece opciones flexibles de programación para reducir el riesgo de interrupciones.

Ventajas de Acunetix

- Escáner de vulnerabilidades potente. Acunetix está diseñado para profundizar en las vulnerabilidades de aplicaciones web, ofreciendo resultados confiables y basados en evidencia con una baja tasa de falsos positivos.

- Informes y notificaciones flexibles. La herramienta proporciona opciones de informes altamente personalizables, incluidos informes de cumplimiento, e integra alertas con diversas herramientas de comunicación como Slack y correo electrónico.

- Un conjunto impresionante de integraciones. Acunetix ofrece una amplia gama de integraciones con herramientas muy diversas: desde herramientas populares de seguimiento de errores como Jira, Redmine y ServiceNow; hasta plataformas de pruebas de penetración como Metasploit; y desde herramientas CI/CD como GitHub Actions, GitLab CI y TeamCity; hasta sistemas de gestión de secretos como HashiCorp Vault o Azure Key Vault. Esto lo hace muy adecuado para DevSecOps.

Desventajas de Acunetix

- Descubrimiento de activos limitado. Como Acunetix es más un DAST que una herramienta EASM, sus capacidades de descubrimiento de activos son limitadas. Utiliza algunas técnicas de reconocimiento cibernético, pero encuentra menos activos que las herramientas EASM completas. Tampoco descubre activos como CIDR.

- Escaneo intrusivo. Los escaneos de vulnerabilidades de Acunetix son muy exhaustivos, pero pueden ser intrusivos y ralentizar o incluso derribar aplicaciones web durante las pruebas, especialmente si no se programan adecuadamente.

- Falsos positivos en descubrimiento de activos. Algunos usuarios han informado que Acunetix ocasionalmente identifica dominios o subdominios que no pertenecen a su organización como si fueran propios. Así que, aunque en el escaneo de vulnerabilidades Acunetix mantiene una baja tasa de falsos positivos, esto no siempre se aplica al descubrimiento de activos.

Demo y precios de Acunetix

Prueba gratuita: ❌

Demo: ❌

Acunetix no ofrece una prueba gratuita pública ni una demo abierta, pero puede hablar con el equipo de ventas para solicitar una. La información de precios no está disponible directamente en el sitio web, pero fuentes externas indican precios que van desde 4.500 USD hasta 26.600 USD por año, dependiendo de la fuente y del número de sitios web que desee escanear.

Si estos precios son correctos, Acunetix se sitúa más o menos en la mitad del espectro de precios de EASM.

Nuestro veredicto sobre Acunetix

Dependiendo de cómo se mire, Acunetix es o bien una herramienta DAST muy potenciada, o bien una herramienta EASM con capacidades de descubrimiento de activos débiles. Sus puntos fuertes incluyen un escáner de vulnerabilidades muy poderoso, grandes capacidades de generación de informes y una lista enorme de integraciones.

Sin embargo, si busca proteger toda su superficie de ataque externa, Acunetix puede no satisfacer completamente sus necesidades debido a su descubrimiento de activos limitado y a su escáner altamente intrusivo.

8. UpGuard Breach Risk

UpGuard es una plataforma de ciberseguridad que ofrece tanto una herramienta de gestión de riesgos de terceros (TRPM) llamada Vendor Risk como una herramienta EASM (ellos la llaman ASM, pero en realidad es EASM) llamada Breach Risk (anteriormente conocida como BreachSight). Ambas comparten muchos aspectos en cuanto a flujos de trabajo, pero la diferencia principal es que Vendor Risk se centra en los activos de terceros, mientras que Breach Risk cubre los activos propios. UpGuard es utilizada por organizaciones de todos los tamaños gracias a su modelo de precios flexible y escalable.

Características clave de UpGuard Breach Risk

- Detección de typosquatting y de filtraciones de identidad. UpGuard Breach Risk detecta dominios recién registrados que parecen sospechosamente similares al suyo y le notifica al respecto. También busca filtraciones de datos en Internet en las que las credenciales de sus empleados puedan haber sido expuestas.

- Flujos de trabajo de remediación. Tanto Vendor Risk como Breach Risk permiten crear solicitudes de remediación, definir su alcance, asignarlas a una persona específica y realizar un seguimiento de su progreso.

- Escaneo sin verificación de propiedad. UpGuard puede escanear sus dominios sin necesidad de verificar su propiedad, lo que simplifica el proceso de añadir nuevos activos.

Ventajas de UpGuard Breach Risk

- Parte de una plataforma de seguridad integral. Vendor Risk y Breach Risk forman parte de una misma plataforma y comparten la misma interfaz, lo que facilita el trabajo de los equipos de seguridad al gestionar la mayoría de las operaciones desde un único lugar.

- Interfaz limpia y ordenada. La plataforma de UpGuard está muy bien diseñada desde el punto de vista de la experiencia del usuario, ofreciendo flujos de trabajo intuitivos e informes completos.

- Velocidad. UpGuard Breach Risk escanea nuevos activos casi de inmediato y proporciona una visión general y recomendaciones en cuestión de segundos.

Desventajas de UpGuard Breach Risk

- Descubrimiento de activos insuficiente. En nuestras pruebas, UpGuard Breach Risk no logró descubrir dominios ni subdominios relacionados, lo que obligó a añadirlos manualmente. Esto significa que los usuarios probablemente necesitarán una herramienta adicional para el descubrimiento e inventario de activos si desean una visión completa de su superficie de ataque externa.

- Escaneo de vulnerabilidades superficial. UpGuard utiliza el mismo escáner de vulnerabilidades no intrusivo tanto para Breach Risk como para Vendor Risk, lo que dio lugar a falsos positivos y a algunas vulnerabilidades no detectadas. Aunque este método reduce el riesgo de activar defensas de seguridad, carece de profundidad frente a escáneres más avanzados.

- Integraciones y API solo en planes más caros. Aunque el precio inicial de UpGuard Breach Risk parece bajo, no incluye integraciones ni acceso a API. Los usuarios que necesiten estas funciones deberán pagar considerablemente más, a menudo varias veces el precio base.

Demos y precios de UpGuard Breach Risk

Prueba gratuita: ✅ (14 días)

Demo: ❌

UpGuard tiene un plan gratuito para Vendor Risk, pero Breach Risk no está incluido. Sin embargo, puedes obtener una prueba gratuita de 14 días de ambos productos sin limitaciones.

La solución Breach Risk comienza en 250 USD al mes (facturado anualmente, es decir, 3.000 USD al año), lo que se sitúa en la parte baja del espectro de precios. Sin embargo, durante nuestra evaluación, solo se nos ofreció una opción de 6.000 USD al año.

Nuestro veredicto sobre UpGuard Breach Risk

UpGuard Breach Risk se percibe más como un complemento de Vendor Risk que como una plataforma ASM totalmente independiente. Aunque su integración con Vendor Risk, su detección de typosquatting y su interfaz amigable son ventajas importantes, no cumple adecuadamente con funciones esenciales de EASM como el descubrimiento completo de la superficie de ataque y el escaneo profundo de vulnerabilidades.

Para organizaciones que ya utilizan Vendor Risk, Breach Risk puede ser una adición útil y relativamente económica. Sin embargo, como herramienta EASM independiente, UpGuard Breach Risk queda por detrás de sus competidores en cuanto a eficacia.

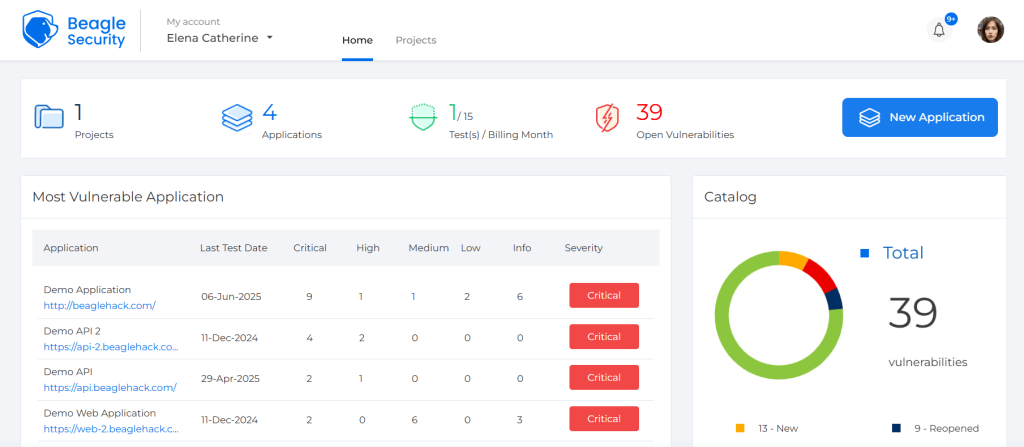

9. Beagle Security

Beagle Security es una herramienta DAST con capacidades de pruebas de penetración automatizadas, diseñada para ayudar a las organizaciones a identificar fallos de seguridad en sus aplicaciones web y API. Se centra fuertemente en DevSecOps y en la integración dentro del ciclo de vida del desarrollo de software, aunque también puede servir como una solución tradicional de gestión de vulnerabilidades.

Características y diferenciadores clave de Beagle Security

Beagle Security es una de las dos plataformas de esta lista que se centra principalmente en DevSecOps; la otra es Acunetix. Su descubrimiento de activos es muy limitado (solo ofrece descubrimiento de subdominios) y no se puede comparar con la mayoría de las plataformas EASM, pero destaca en otras áreas:

- Pruebas de penetración como oferta principal. Beagle Security ofrece pruebas de penetración automatizadas para aplicaciones web y API, aprovechando la inteligencia artificial para lograr una automatización similar a la humana.

- Tecnología propietaria de escaneo de vulnerabilidades. Utiliza un escáner de vulnerabilidades propietario que puede proporcionar mejores resultados si el usuario especifica las tecnologías utilizadas en la aplicación web (lenguajes de programación, frameworks, bases de datos). Aunque algunos usuarios en G2 mencionan falsos positivos, esos mismos usuarios destacan que, si lo solicitan, el equipo de Beagle Security interviene para verificar manualmente qué positivos son reales y cuáles no.

- Integración en el ciclo de vida del desarrollo de software. Mientras que otras herramientas EASM pueden integrarse con ecosistemas de seguridad más amplios, el enfoque de Beagle es permitir que los desarrolladores encuentren y solucionen vulnerabilidades desde el principio.

Ventajas de Beagle Security

- Escaneo autenticado con diversos mecanismos de autenticación. Beagle Security permite realizar pruebas detrás de páginas de inicio de sesión, lo que facilita evaluaciones de seguridad completas en las secciones autenticadas de las aplicaciones web.

- Capacidades de integración para DevSecOps. Beagle Security se integra con plataformas populares de CI/CD como Jenkins, Bitbucket, Azure Pipelines y GitHub Actions, lo que permite incorporar pruebas de seguridad directamente en los pipelines de desarrollo.

- Los usuarios tienen flexibilidad para ejecutar pruebas de penetración bajo demanda o programarlas periódicamente (por ejemplo, semanal o semestralmente).

Desventajas de Beagle Security

- El precio es por prueba (y las pruebas se realizan en objetivos individuales), lo que puede limitar el uso extensivo en planes de nivel más bajo. A diferencia de algunas soluciones que ofrecen escaneos ilimitados por activo, la estructura de precios de Beagle Security se basa en la cantidad de pruebas de penetración realizadas.

- El plan Essential no incluye pruebas de API, descubrimiento de activos, informes de cumplimiento ni algunas integraciones. También está limitado a dos pruebas por mes.

- Las pruebas no se ejecutan de forma continua. Requieren activación manual o programación.

Beagle Security Demo y precios

Prueba gratuita: ✅ (10 días y solo para el plan Advanced)

Demo: ✅

Beagle Security ofrece un plan gratuito con una única prueba muy limitada por mes, además de tres planes de pago. El plan Essential cuesta 119 USD al mes y ofrece dos pruebas mensuales. El plan Advanced cuesta 359 USD al mes, con más funciones y 15 pruebas por mes.

El plan Enterprise está dirigido a quienes necesitan funciones de nivel empresarial, como inicio de sesión único (SSO), un gestor dedicado de éxito del cliente y soporte prioritario. El precio no está publicado en el sitio web, pero G2 lo estima en 6.850 USD al año.

Nuestro veredicto sobre Beagle Security

Beagle Security es una herramienta DAST viable y una alternativa a otros escáneres de vulnerabilidades populares. Tiene sólidas capacidades DevSecOps, un escáner de vulnerabilidades potente e integraciones destacables, pero al igual que Acunetix, queda corta en descubrimiento de activos y monitorización continua, especialmente si necesitas una plataforma que ofrezca visibilidad sobre toda su superficie de ataque externa.

Lea una comparación detallada entre Beagle Security y Attaxion

10. ProjectDiscovery

ProjectDiscovery es una plataforma de gestión de vulnerabilidades impulsada por su propio escáner de código abierto, Nuclei, un escáner de vulnerabilidades popular diseñado para minimizar los falsos positivos. Además de Nuclei, ProjectDiscovery también es el desarrollador de otras herramientas de código abierto muy conocidas como Subfinder y Naabu, que forman parte de la plataforma.

Características y diferenciadores clave de ProjectDiscovery

Las funciones destacadas de ProjectDiscovery provienen de su base en herramientas de código abierto muy valoradas en la comunidad de ciberseguridad:

- Descubrimiento avanzado de activos. La plataforma va más allá del descubrimiento básico de activos. Utiliza sus propias herramientas (como Subfinder, Cloudlist y Naabu) para descubrir y catalogar los activos de una organización, y se integra con la API de Crunchbase para identificar automáticamente subsidiarias y sus activos relacionados.

- Escaneo basado en plantillas. Nuclei, el escáner de vulnerabilidades utilizado por ProjectDiscovery, destaca porque se basa en plantillas en lugar de versiones. Esto significa que no asigna vulnerabilidades únicamente detectando una versión específica de software. En cambio, utiliza plantillas que reproducen los pasos de un atacante, validando si una vulnerabilidad realmente existe y es explotable.

- Capacidad de escaneo de red interna. La plataforma también ofrece escaneo de redes internas mediante su herramienta TunnelX.

Ventajas de ProjectDiscovery

- Buenas capacidades de descubrimiento. La combinación de herramientas de código abierto que utiliza le proporciona a ProjectDiscovery un motor sólido de descubrimiento de activos.

- Escáner de vulnerabilidades popular. Nuclei es ampliamente respetado como una alternativa de código abierto frente a escáneres comerciales.

- Escaneo interno. ProjectDiscovery puede realizar escaneos tanto de redes internas como externas.

- Varias opciones de integración. La plataforma ofrece una amplia gama de integraciones para remediación, notificaciones y gestión de tickets, incluidas Slack, MS Teams, Jira, GitHub y GitLab.

Desventajas de ProjectDiscovery

- Falsos negativos. Durante las pruebas internas, ProjectDiscovery no encontró ninguna vulnerabilidad en el dominio objetivo, incluso cuando otras plataformas sí detectaron vulnerabilidades reales.

- Dependencias de terceros que aumentan los costos. Para funcionar de la mejor manera, la plataforma requiere API de terceros para algunas de sus herramientas —como Subfinder—, lo que significa que los usuarios deben pagar por sus propias claves de API para aprovechar todo su potencial.

- A veces inestable. Algunos usuarios han informado errores y fallos, como escaneos que no comienzan o exportaciones que no funcionan correctamente.

- Sin planes mensuales. El nivel gratuito tiene limitaciones significativas y no cubre las necesidades de EASM, mientras que el nivel Enterprise exige un compromiso anual desde el inicio y puede resultar demasiado costoso para empresas pequeñas.

Demo y precios de ProjectDiscovery

Prueba gratuita: ❌

Demo: ✅

ProjectDiscovery no divulga públicamente el precio de su plan Enterprise, y fuentes externas citan cifras muy variadas. Una lista en AWS mostró un precio de 30 USD por activo al año, mientras que en G2 se mencionó un precio de 2.500 USD al año. El único nivel con detalles públicos es el plan gratuito, que tiene limitaciones notables, como un límite de 10 nuevos dominios por mes y un escaneo de vulnerabilidades una vez al mes.

Nuestro veredicto sobre ProjectDiscovery

ProjectDiscovery es una herramienta interesante que realiza un buen trabajo en el descubrimiento de activos, pero tiene dificultades con falsos negativos y depende de plantillas desarrolladas por la comunidad con niveles de calidad variables en lo que respecta al escaneo de vulnerabilidades. Esto significa que los usuarios deben ser cuidadosos al validar los resultados. Aunque el enfoque de ProjectDiscovery es flexible, puede carecer de la fiabilidad pulida y del nivel empresarial que ofrecen algunos de sus competidores.

Lea una comparación detallada entre ProjectDiscovery y Attaxion

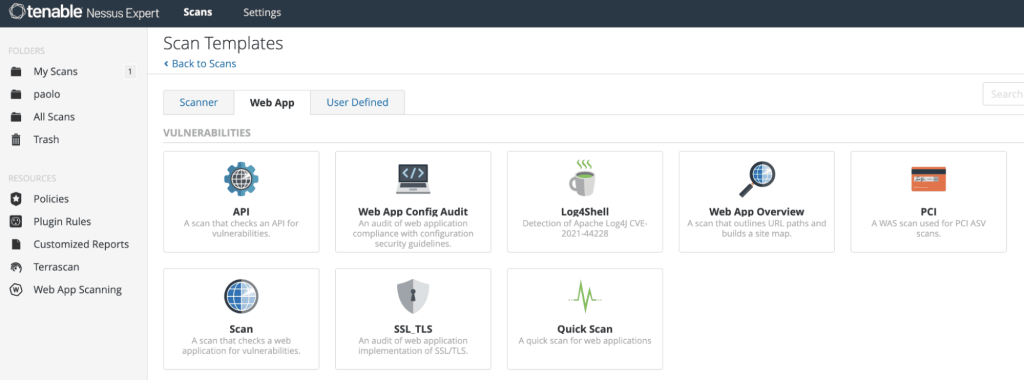

11. Tenable Nessus Expert

Tenable Nessus Expert es una versión avanzada de la conocida herramienta de evaluación de vulnerabilidades Nessus Professional, que añade algunas capacidades de gestión de superficie de ataque externa. Nessus Expert incluye descubrimiento de activos y escaneo de aplicaciones web que identifica vulnerabilidades tanto en código propio como en componentes de terceros.

Características y diferenciadores clave de Tenable Nessus Expert

- Instalación en la nube o local. Nessus Expert requiere despliegue, ya sea en un ordenador local, un servidor o una máquina virtual en la nube.

- Escaneo interno y externo. Nessus Expert puede escanear tanto activos internos como externos, así como infraestructura como código en la nube.

- Auditorías de estándares de cumplimiento. Nessus Expert puede auditar y garantizar que los activos informáticos cumplan más de 500 políticas y estándares distintos.

- Mejor orientado a usuarios técnicos. La plataforma está diseñada principalmente para pentesters y consultores de ciberseguridad, y Tenable incluso permite ejecutarla en un Raspberry Pi.

- Detección adicional de riesgos. Los usuarios pueden ejecutar comprobaciones de Active Directory (AD) (función disponible en todas las variantes de Nessus) y escanear repositorios de infraestructura como código.

Ventajas de Tenable Nessus Expert

- Muchos usuarios indican que Nessus Expert es fácil de instalar y navegar.

- Nessus Expert puede identificar vulnerabilidades de confianza cero incluidas en listas de alerta de CISA.

- Plantillas de informes integradas que facilitan la generación de informes para la dirección.

- Puede detectar una amplia gama de vulnerabilidades, debilidades, configuraciones incorrectas y otros riesgos de seguridad.

Desventajas de Tenable Nessus Expert

- Algunos usuarios reportan experiencias negativas con el soporte de Tenable para asistencia de configuración.

- El escaneo de vulnerabilidades en entornos grandes puede tardar de dos a tres días.

- Los escaneos anteriores ocupan espacio en disco y deben eliminarse manualmente para liberar espacio.

- Algunos usuarios desean mayor control granular sobre los perfiles de agentes y otros ajustes para adaptarlos mejor a sus entornos.

- El escáner puede generar falsos positivos, según algunas reseñas.

Demo y precios de Tenable Nessus Expert

Prueba gratuita: ✅ (7 días)

Demo interactiva: ❌

Nessus Expert tiene un precio de 6.390 USD al año, con descuentos para licencias de varios años. Esto incluye escaneo de superficie de ataque externa para cinco dominios por trimestre, pero no incluye soporte avanzado ni formación.

El acceso al soporte telefónico, por correo electrónico, comunidad y chat 24/7 está disponible como complemento por 400 USD al año, mientras que un curso de formación en vídeo bajo demanda cuesta 275 USD adicionales al año por persona.

Los precios mencionados corresponden a EE. UU. Son específicos por región y, por ejemplo, en la Unión Europea el precio es aproximadamente un 20% más alto.

Nuestro veredicto sobre Tenable Nessus Expert

Tenable Nessus Expert es una herramienta de evaluación de vulnerabilidades con algunas capacidades adicionales de EASM, pero no es una plataforma EASM completa por sí sola. Aunque su fortaleza está en el escaneo de vulnerabilidades, su descubrimiento de activos no es muy confiable (a veces no detecta nada o identifica subdominios falsos). También cuenta con capacidades muy limitadas de monitorización continua, que son esenciales en cualquier herramienta EASM.

Para monitorización continua y gestión completa de superficie de ataque, Tenable busca que los usuarios adopten su ecosistema y utilicen Tenable One o Tenable Vulnerability Management, que incluyen Nessus integrado, pero son más costosos y más difíciles de configurar.

Sin embargo, para organizaciones con un presupuesto amplio que necesitan un escáner de vulnerabilidades para activos internos y externos —con el beneficio adicional de algunas funciones EASM para entornos en la nube e IaC— Tenable Nessus Expert es una opción viable.

Lea una comparación detallada entre Tenable Nessus Expert y Attaxion

Otras plataformas destacadas de gestión de superficie de ataque externa

Existen muchas más soluciones EASM en el mercado. Solo cubrimos aquellas que pudimos probar personalmente. Otras menciones notables incluyen:

- Cycognito, un conocido proveedor EASM que combina EASM con inteligencia de explotación.

- CyberInt Argos Edge, una plataforma de seguridad que combina inteligencia de amenazas con capacidades EASM.

- CrowdStrike Falcon Surface, una solución EASM de CrowdStrike que clasifica los activos en grupos como gestionados o no gestionados y pertenecientes al perímetro oficial o no oficial.

- Mandiant Attack Surface Management, una plataforma ASM de Google con funcionalidades muy similares a Attaxion, pero mucho más costosa. Sus puntos fuertes incluyen su colaboración estrecha con Google Project Zero.

- Halo Security, una empresa que combina una solución EASM con DAST y algunos servicios de pruebas de penetración.

- IBM Security Randori, una solución que combina gestión de superficie de ataque externa con red teaming automatizado continuo (CART).

- Edgescan Attack Surface Management, una solución EASM que opcionalmente incluye pruebas de penetración como servicio (PTaaS).

- InsightVM de Rapid7, formalmente una herramienta de gestión de vulnerabilidades, pero con todas las capacidades de una solución EASM, especialmente orientada al cumplimiento normativo.

Algunas son muy costosas —como Mandiant ASM o CyberInt Argos Edge— y otras son limitadas —como Tenable Nessus Expert, que depende de un escáner de subdominios para el descubrimiento de activos. Lo más importante es que aún no hemos tenido oportunidad de probarlas. A medida que probemos nuevas herramientas EASM, actualizaremos el artículo.

Conclusión

Elegir la solución adecuada de gestión de superficie de ataque externa depende de muchos aspectos de su infraestructura, desde su tamaño hasta dónde está alojada. También debe adaptarse a sus necesidades y preferencias, desde ofrecer el marco de priorización adecuado hasta poder integrarse con el resto de su ecosistema de ciberseguridad.

Aunque la mayoría de las soluciones EASM tienen funcionalidades muy similares, difieren en calidad cuando se trata del descubrimiento de activos y del escaneo de vulnerabilidades. Finalmente, otro factor decisivo es el presupuesto: los precios de las plataformas EASM pueden diferir hasta en dos órdenes de magnitud.

De la lista anterior, Attaxion ofrece las mejores capacidades de descubrimiento de superficie de ataque gracias a sus numerosas técnicas de reconocimiento y a un precio razonable. Otras soluciones relativamente económicas son Detectify, Intruder y Microsoft Defender EASM, que es específico para Azure. Todas tienen sus pros y sus contras, pero ninguna se acerca a Attaxion en términos de cobertura de superficie de ataque.

Censys ASM es una solución equilibrada, pero con un precio mucho más alto, mientras que Palo Alto Cortex Xpanse cuesta significativamente más que cualquier otra herramienta de la lista, lo que la hace inaccesible para la mayoría de las empresas que no cuentan con millones de dólares en su presupuesto de ciberseguridad.